Analýza sieťovej prevádzky pomocou nástroja Wireshark

1.1 Informácie k cvičeniu

Cvičenie má predpripravený virtuálny stroj Kali , ktorý si študent spustí cez VMware.

- Kali – verzia 2022.4, 64bit, user kali, password kali, viac info. –> úvodné cvičenie

- Wireshark 4.0.1 , defaultne predpripravený vo virtuálnom stroji kali

- Predpripravený súbor so zachytenou sieťovou prevádzkou „pcapng“

1.2 Motivácia

V tomto cvičení sa študent oboznámi s nástrojom Wireshark na analýzu sieťovej prevádzky. Študent si osvojí prácu s týmto nástrojom zapomoci praktických úloh.

1.3 Ciele cvičenia

- Oboznámiť sa s nástrojom Wireshark

- Naučiť sa analyzovať kľúčové informácie o zachytených paketoch

- Naučiť sa používať filtrovanie na efektívnejšiu analýzu

1.4 Wireshark

Wireshark je softvér, ktorý dokáže analyzovať sieťové protokoly. Je to open-source aplikácia a jej využitie sa dá aplikovať na riešenie a odstraňovanie problémov v počítačových sieťach. Príkladom využitia tohto programu môže byť oprava sieťových problémov, sniffing hesiel, debugovanie implementácií rôznych protokolov a iné.

Zaujímavosť: V dokumentácií autori opisujú Wireshark ako: „Meracie zariadenie na skúmanie toho, čo sa deje vo vnútri sieťového kábla, rovnako ako elektrikár používa voltmeter na skúmanie toho, čo sa deje vo vnútri elektrického kábla (ale na vyššej úrovni, samozrejme).“

Poznámka: Pre osobné účely si wireshark môžete stiahnuť z oficialnej stránky.

Upozornenie: Wireshark je nelegálny, ak monitorujete sieť, na monitorovanie ktorej nemáte oprávnenie.

Spustite si virtuálny stroj kali a spustite Wireshark:

- Z OS menu si zvoľte wireshark.

- Z menu nástroja si zvoľte rozhranie: interface eth0.

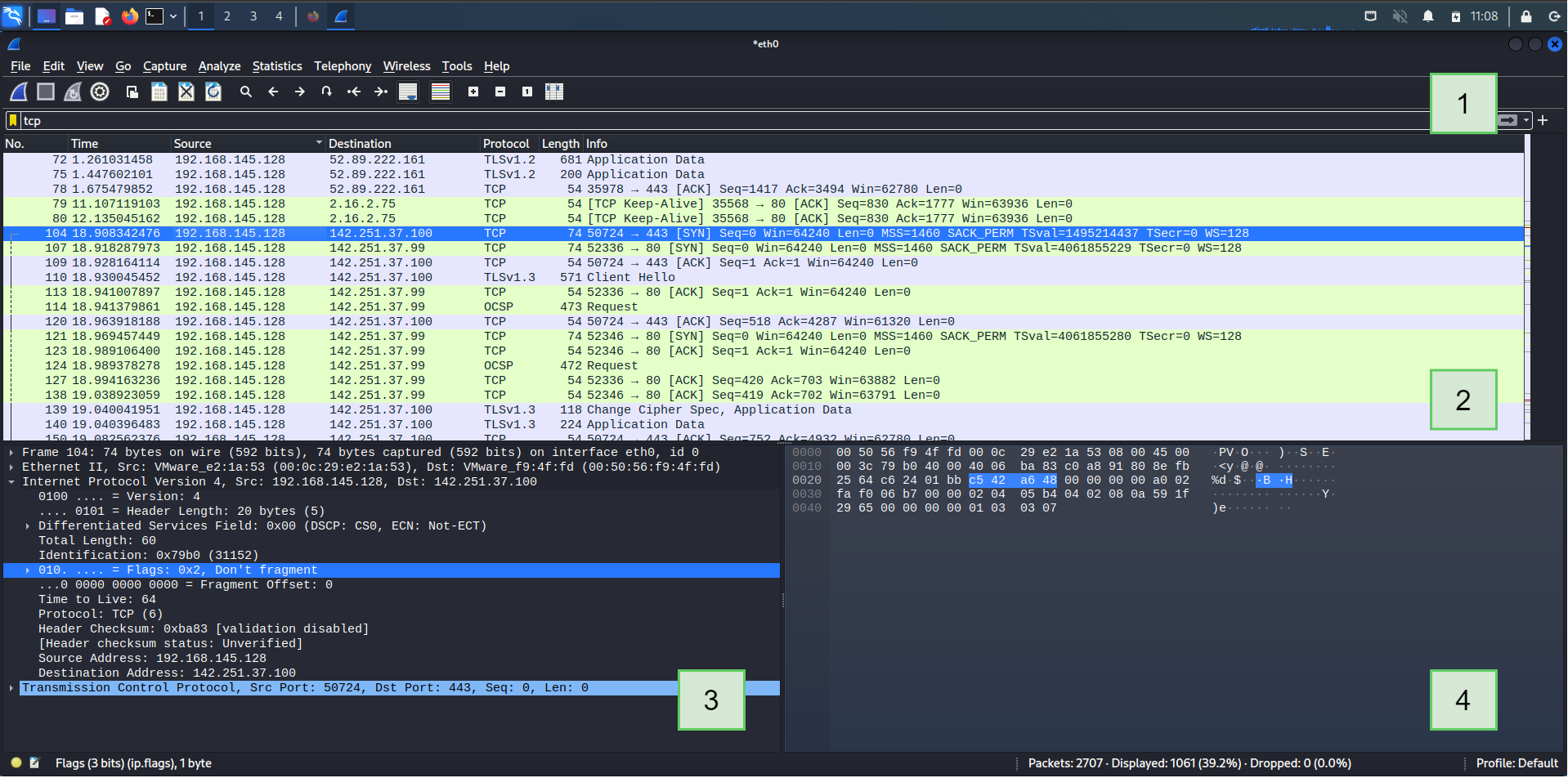

1.5 Opis grafického rozhrania softvéru

- Navigačné funkcie a filter

- Zobrazenie zoznamu zachytených paketov

- Všetky informácie o vybranom pakete

- Hexadecimálna reprezentácia vybraného paketu

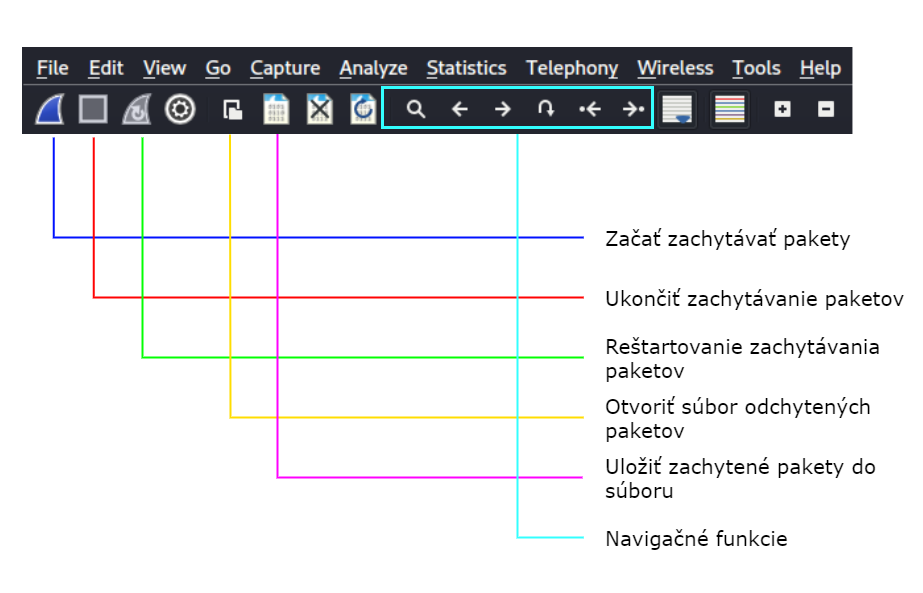

1.6 Popis základných funkcií

1.7 Základné informácie o pakete

Medzi základné informácie o pakete patria:

- No. – číslo poradia zachyteného paketu

- Time. – čas zachytenia paketu

- Source – ip adresa, od ktorej bol paket odoslaný

- Destination – ip adresa, ktorej je paket adresovaný

- Protocol – typ paketu napr. TCP, ARP, DNS, DHCPv6,

- Length – dĺžka paketu v bytoch

- Info – základné informácie o pakete

1.8 Analýza a filtrovanie paketov

Stiahnite si a otvorte súbor so zachytenými paketmi. (“wireshark_capture.pcapng”).

1.8.1 Úloha 1

Otvorte paket, ktorý je v poradí 45, analyzujte jeho základne informácie.

Akú IP adresu má portál techpanda, na ktorú sa používateľ chcel pripojiť ?

– 72.52.251.71

Aký protokol bol použitý?

– TCP

Z akého portu bol odoslaný paket od používateľa a aká je jeho hexadecimálna hodnota?

– 36380, 8e1c

1.8.2 Úloha 2

V reálnych prípadoch môže byť počet zachytených paketov v zázname mnohonásobne vačší ako ten náš na cvičení. Preto potrebujeme využiť možnosť filtrovania paketov.

Oboznámte sa so základnými fitrami na stránke wireshark.org.

Koľko paketov bolo odoslaných z ip adresy 192.168.145.128?

– ip.src == 192.168.145.128

– 110

Koľko http paketov bolo odoslaných, ktoré mali v hlavičke GET? (po použití filtra dole vpravo, vám atribút displayed zobrazí počet nájdených záznamov)

– http.request.method == “GET”

– 12

Koľko dns paketov bolo odoslaných, ktore boli veľke v rozmedzí 50 – 200 bajtov?

– frame.len > 50 and frame.len < 200 and dns

– 16

V tomto zázname používateľ vložil svoje prístupy do nechráneného formuláru, dokážete ich zistiť?

– aplikujeme filter: http.request.method == “POST”

– Form item: “email” = tukeUser@example.com

– Form item: “password” = “mypasswordisstrongbutnottostrongforunsecuredwebsite”

1.9 Viac o wiresharku

Wireshark slúži na sledovanie paketov medzi rozhraním koncového zariadenia a sieťovým zariadením. Existuje možnosť aktivovať promiskuitný režim “promiscuous mode”, ktorý zabezpečí to, že Wireshark bude zachytávať všetky packety, aj tie ktoré nie sú adresované vášmu rozhraniu.

Treba však brať do úvahy to, že vačšina prepínačov „switchov“ prenáša pakety z počítača do iného koncového uzla na základe routovacej tabuľky. Inými slovami switch zabezpečí to, že pakety budú adresované vám. Preto ak by sme chceli ako koncové „monitorovacie“ zariadenie prijímať všetky pakety, potrebovali by sme tento switch nakonfigurovať tak aby skrz špecifický port odosielal všetky pakety. Z pohľadku hackera sa to dá uskutočniť napr. pomocou man in the middle útoku na ARP protokol – ARP spoofing. Viac o tomto útoku si môžete prečítať na imperva.com. Taktiež útočník može použiť odbočovač – Tap, ktorý monitoruje udalosti v lokalnej sieti.

Zaujímavosť: Wireshark možete použiť na detekciu skrytých kamier. Viac na YouTube.

1.10 Zdroje

- https://www.wireshark.org

- https://www.quora.com/Can-Wireshark-capture-packets-from-other-computers

- https://www.varonis.com/blog/how-to-use-wireshark

- https://www.wireshark.org/docs/wsug_html_chunked/ChapterIntroduction.html

- https://www.youtube.com/watch?v=tYps0b9FzVI&ab_channel=Hak5

- https://www.wireshark.org/docs/man-pages/wireshark-filter.html

- https://www.imperva.com/learn/application-security/arp-spoofing/

1.10 Dotazník / Kvíz

Dotazník resp. kvíz je hodnotený 0.5 bodom k zápočtu. Na jeho vyplnenie máte čas do 8. októbra. Odkaz na dotazník nájdete tu.